首頁

問答集

憑證管理中心網路安全管控措施為何?

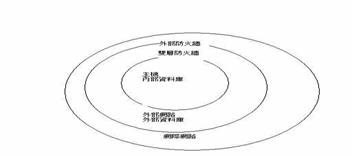

本憑證管理中心主機及內部資料庫連接外部網路會經過雙層防火牆檢核。外部資料庫置於外部防火牆,連接網際網路。提供必要的維護,備援及不中斷的憑證廢止清冊查詢服務。此外,內部資料庫資訊運用數位簽章保護,並自動同步傳送到外部資料庫。外部資料庫採行下列措施

- 系統修補程式的更新

- 系統弱點掃描

- 入侵偵測系統

- 防火牆與過濾路由器,防範阻絕服務、入侵等攻擊

下面為簡易關係圖

金鑰如何產製?

憑證管理中心依照憑證實務作業基準,使用通過FIPS 140-1等級2認證或相當安全強度的IC卡。並採用硬體密碼模組或其他軟硬體密碼模組,於IC卡內產製金鑰對。

金鑰長度為何?

憑證管理中心使用2048位元RSA金鑰及SHA-1雜湊函數演算法簽發憑證,而用戶端使用1024位元及2048位元RSA金鑰。

外來人口自然人公鑰憑證保證等級為何?

保證等級:內政部憑證管理中心(以下簡稱憑證管理中心)依據政府機關公開金鑰基礎建設憑證政策(以下簡稱憑證政策)保證等級第三級運作,簽發依憑證政策所定義保證等級第三級之簽章用及加密用的憑證。

憑證保證等級有幾級?其適用範圍為何?

測試級:僅供測試(Test)用,對於傳送的資料不負任何法律責任。

第一級:基本級(Rudimentary)的保證等級,適合應用於惡意竄改之威脅很低的網路環境,或無法提供較高保證等級時,可識別憑證用戶個體名稱及保證被簽署文件的完整性;不適合應用於需要認證的線上交易。

第二級:初級(Basic)的保證等級,適合應用於資訊可能被竄改,但不會有惡意竄改之網路環境(資訊可能被擷取但機率不高);不適合做為重要文件的簽署。

第三級:中級(Medium)的保證等級,適合應用於有惡意使用者會擷取或竄改資訊、較第二級危險之網路環境,傳送的資料包括金錢上的線上交易。

第四級:高級(High)的保證等級,適合應用於潛在威脅很高、或資訊被竄改後復原的代價很高之網路環境,傳送的資訊包括高金額的線上交易或極機密的文件。

第一級:基本級(Rudimentary)的保證等級,適合應用於惡意竄改之威脅很低的網路環境,或無法提供較高保證等級時,可識別憑證用戶個體名稱及保證被簽署文件的完整性;不適合應用於需要認證的線上交易。

第二級:初級(Basic)的保證等級,適合應用於資訊可能被竄改,但不會有惡意竄改之網路環境(資訊可能被擷取但機率不高);不適合做為重要文件的簽署。

第三級:中級(Medium)的保證等級,適合應用於有惡意使用者會擷取或竄改資訊、較第二級危險之網路環境,傳送的資料包括金錢上的線上交易。

第四級:高級(High)的保證等級,適合應用於潛在威脅很高、或資訊被竄改後復原的代價很高之網路環境,傳送的資訊包括高金額的線上交易或極機密的文件。

憑證管理中心憑證格式為何?

用戶憑證簽證標準採X.509 v3,廢止憑證標準為X.509 v2。

憑證管理中心可以代為託管金鑰對嗎?

請貴憑證用戶自行保管金鑰對,本憑證管理中心不負責託管憑證用戶的私密金鑰。

憑證管理中心私密金鑰如何安全地交付給客戶?

憑證簽發後,由憑證管理中心註冊審驗人員將私密金鑰(包含在IC卡中)當面交給客戶。

憑證管理中心簽發過的憑證,資料是否有留底?

客戶憑證中簽章用的私密金鑰,本憑證管理中心不予以歸檔。

公開金鑰部分,依照憑證管理中心歸檔規範做例行性歸檔,不再另外進行公開金鑰歸檔。

公開金鑰部分,依照憑證管理中心歸檔規範做例行性歸檔,不再另外進行公開金鑰歸檔。

憑證用戶的申請資料是否會被其他人看到?

憑證用戶之申請資料,未經憑證用戶本人同意或符合法令規定不得公開或提供第三人使用。

憑證管理中心依照電腦處理個人資料保護法處理憑證用戶之申請資料。

憑證管理中心依照電腦處理個人資料保護法處理憑證用戶之申請資料。

憑證管理中心多久執行一次憑證管理系統的弱點掃描?

每年至少一次。

憑證管理中心歸檔之保護措施有哪些?

不允許新增、修改或刪除歸檔資料。

將歸檔資料移到另一個儲存媒體,並提供適當的保護,保護等級不低於原保護等級。

將歸檔資料存放於安全場所。

將歸檔資料移到另一個儲存媒體,並提供適當的保護,保護等級不低於原保護等級。

將歸檔資料存放於安全場所。

歸檔資料中的電子式記錄皆經過數位簽章保護,但是否會遭篡改﹖

由於電子式記錄之數位簽章保護其中之時戳資料是以電腦作業系統時間與日期為主,因此憑證管理中心的所有電腦系統都會定期進行校時,以確保準確度與可信度。

若欲取得憑證管理中心之歸檔資料應遵循何種規定?

一般民眾無法取得歸檔資料。若欲取得憑證管理中心之歸檔資料,必須以書面資料經主管機關申請獲得正式授權後,才可取得歸檔資料;書面文件必須驗證文件簽署者及日期等真偽。

憑證管理中心之資料保存期限為何?

憑證管理中心之歸檔資料保存期限為十年,用來處理歸檔資料的應用程式也將維護十年。

憑證管理中心的安全控管層級共有幾層?

憑證管理中心以保證等級第三級的實體控管規定運作。機房共有四層門禁,第一層分別為全年無休的安全駐警;第二層為樓層讀卡機進出管制系統;第三層為機房人員指紋辨識進出管制系統,指紋辨識器;第四層為機箱智慧型讀卡器,機房人員必須使用智慧卡才能開啟機箱。

憑證稽核紀錄(Audit Log)哪些資訊與事件?

安全稽核、識別與鑑別、金鑰產製、私密金鑰之載入與儲存、私密金鑰之輸出、憑證之註冊、廢止憑證、憑證狀態改變之核可、憑證管理中心組態設定、帳號之管理、憑證格式剖繪之管理、憑證廢止清冊格式剖繪之管理、憑證管理中心之伺服器設定改變、實體存取及場所安全、異常、其他……等。

憑證管理中心多久檢視一次稽核紀錄?

每兩個月檢視一次稽核紀錄,追蹤調查重大事件。

稽核紀錄檔之保留期限是多久﹖

稽核資料需保留兩個月。

如稽核紀錄檔之保留期限屆滿該如何處理﹖

由稽核員負責移除資料,不可由其他人員代理。

電子式稽核紀錄需多久執行備份一次﹖

電子式稽核紀錄每月備份一次。

如自動稽核系統無法正常運作,管理中心該如何處置﹖

為保護系統資料之完整性、機密性的安全機制處於高風險狀態時,憑證管理中心將暫停憑證簽發服務,直到問題解決再行提供服務。

憑證管理中心自身之金鑰使用目的為何?

憑證管理中心自身所使用之金鑰有私密金鑰與公開金鑰兩部分。憑證管理中心所簽發私密金鑰僅適用於簽發憑證及憑證廢止清冊。憑證管理中心所簽發公開金鑰僅適用於憑證用戶交換憑證。

有哪些憑證用戶資訊是可以公開查到的?

憑證管理中心儲存庫公佈之簽發憑證(憑證用戶在申辦程序中同意公佈)、已廢止憑證及憑證廢止清冊不視為機密資訊。

識別資訊或記載於憑證的資訊,除特別約定外,不視為機密資訊。

公佈之資料放於儲存庫供下載查詢,網址:https://moica.nat.gov.tw/ 憑證作業/查詢憑證簽發情形。

識別資訊或記載於憑證的資訊,除特別約定外,不視為機密資訊。

公佈之資料放於儲存庫供下載查詢,網址:https://moica.nat.gov.tw/ 憑證作業/查詢憑證簽發情形。

民眾是否可以直接查詢資料庫的資料﹖

管理中心主機透過防火牆控管,外界無法直接連線,必須經由儲存庫主機連線擷取憑證資訊或下載憑證。

憑證廢止清冊之簽發頻率為何﹖

每天一次,可於儲存庫下載最新之廢止清冊。

憑證廢止清冊之查驗規定為何﹖

信賴憑證者在使用憑證管理中心公佈於儲存庫之憑證廢止清冊時,應先檢驗其數位簽章,已確認該憑證廢止清冊是否正確。

憑證管理中心自身金鑰控管制度為何﹖

本憑證管理中心金鑰採多人分持(為學者Shamir所提出)制度,它是一種完全隱密的秘密分享方式,可作為私密金鑰分持備份及回復方法。採用此方法能讓憑證管理中心私密金鑰的多人控管具備最高的安全度,同時也用來做私密金鑰之啟動方式。

憑證管理中心對於自身之私密金鑰-託管、備份、停用、銷毀等處理方式為何

託管:私密金鑰不能被托管,且憑證管理中心不替憑證用戶託管私密金鑰。

備份:採行金鑰分持之多人控管方法備份私人金鑰,並使用高安全性之IC卡做為秘密分持的儲存媒體。

停用:憑證管理中心RSA私密金鑰停用,以m-out-of-n控管IC卡組進行控制。

銷毀:憑證管理中心憑證到期(即私密金鑰到期),在完成金鑰更新和簽發新憑證後。一方面銷毀IC卡內硬體密碼模組的私密金鑰,接著再將實體IC卡銷毀。

備份:採行金鑰分持之多人控管方法備份私人金鑰,並使用高安全性之IC卡做為秘密分持的儲存媒體。

停用:憑證管理中心RSA私密金鑰停用,以m-out-of-n控管IC卡組進行控制。

銷毀:憑證管理中心憑證到期(即私密金鑰到期),在完成金鑰更新和簽發新憑證後。一方面銷毀IC卡內硬體密碼模組的私密金鑰,接著再將實體IC卡銷毀。